En surfant sur notre site, vous acceptez l’utilisation de cookies. Les cookies sont des informations stockées dans votre navigateur qui nous permettent de vous offrir une meilleure expérience en ligne lors de votre visite.

- Bienvenue sur le Forum Tribe !

- :

- Internet & TV

- :

- Internet et Fixed Phone

- :

- Re: La TUNILLISATION DNS

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

La TUNILLISATION DNS

Discussion créée le: 26-03-21 23h24

Réponses: 1 réponse

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

La TUNILLISATION DNS

Bonjour,

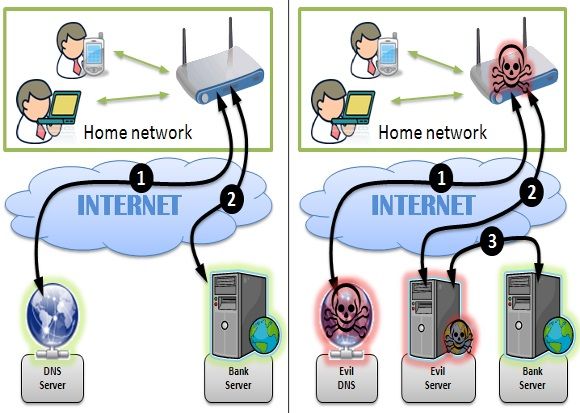

La tunnellisation DNS utilise le protocole DNS pour communiquer le trafic non DNS sur le port 53. Il envoie le trafic HTTP et d'autres protocoles via DNS. Il existe diverses raisons légitimes d'utiliser la tunnellisation DNS. Cependant, il existe également des raisons malveillantes d'utiliser les services VPN de tunnellisation DNS. Ils peuvent être employés pour déguiser le trafic sortant en tant que DNS, dissimulant les données généralement partagées via une connexion Internet. Dans le cadre d'une attaque, les requêtes DNS sont manipulées pour exfiltrer les données d'un système compromis vers l'infrastructure du hacker. Cette méthode peut également être utilisée pour les rappels de contrôle-commande, de l'infrastructure du hacker vers un système compromis.

En quoi consiste le piratage d'un routeur ?

Lorsqu’un routeur est piraté, il vous redirige vers des sites ou services illégitimes et piratés, au lieu de vous connecter à des authentiques. Il est évident que ce fameux homme du milieu violera votre confidentialité et tentera de capturer vos données de paiement. Même SSL, le protocole HTTPS censé garantir la sûreté d’un site, n'est pas infaillible. Vous pourriez être mandaté par des serveurs malveillants et votre connexion chiffrée interrompue en cours de route. Ce graphique illustre le principe de cette attaque.

Comment éviter les fuites DNS

Il y a plusieurs façons d’empêcher les fuites de DNS de se produire.

- Tout d’abord, notez que certains fournisseurs de services VPN ont développé des mécanismes personnalisés dans leur application qui protègent les utilisateurs contre les fuites de DNS.

- Vérifiez les paramètres de l’interface réseau après vous être connecté au serveur VPN. Sous Windows, exécutez simplement la commande ipconfig/all pour afficher l’adresse IP du serveur DNS de votre fournisseur VPN. Si vous utilisez un système Linux, les paramètres d’interface réseau peuvent être affichés avec la commande ifconfig.

- Ensuite, configurez une règle de pare-feu qui bloque tout le trafic DNS à moins qu’il ne soit destiné à cette seule adresse IP spécifique.

- Utiliser un test d’étanchéité DNS chaque fois que vous vous connectez à un serveur VPN comme une mesure préventive. Ça ne fait jamais de mal de vérifier que les choses fonctionnent comme elles le devraient.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

Bonsoir,

Merci pour l'explication c'est bien détaillé.👍

| Utilisateur | Compte |

|---|---|

| 2 | |

| 2 | |

| 2 | |

| 2 | |

| 1 |